La cybersécurité est un enjeu majeur pour toutes les entreprises, quelle que soit leur taille. Un audit en cybersécurité permet d’identifier les vulnérabilités et de mettre en place des mesures de protection adaptées. Mais comment se déroule concrètement un audit de sécurité informatique ? Voici les principales étapes.

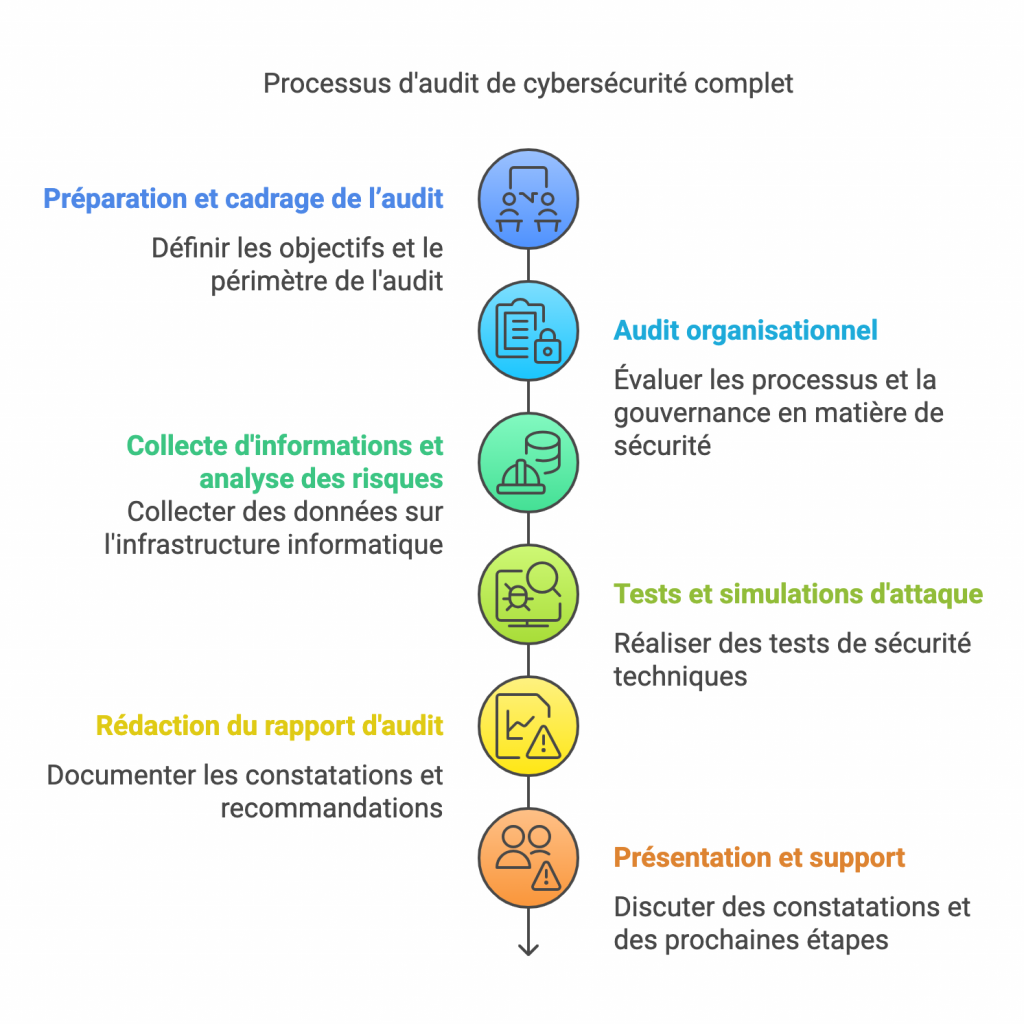

1. Préparation et cadrage de l’audit

Avant de commencer l’audit, il est essentiel de définir son périmètre :

- Quels systèmes et infrastructures seront analysés ?

- Quels sont les objectifs de l’audit (conformité, réduction des risques, tests d’intrusion) ?

- Quel est le niveau de sensibilité des données concernées ?

Cette phase implique une réunion avec les responsables informatiques et de la sécurité pour bien cerner les enjeux de l’entreprise.

2. Audit organisationnel

Un audit en cybersécurité ne se limite pas aux aspects techniques. Il est essentiel d’évaluer les processus et la gouvernance en matière de sécurité de l’information. Cette phase comprend :

- L’évaluation des politiques de sécurité en place

- La gestion des accès et des droits utilisateurs

- La formation et la sensibilisation des employés à la cybersécurité

- La mise en place de processus de gestion des incidents

- La conformité aux réglementations en vigueur (RGPD, ISO 27001, NIST…)

3. Collecte d’informations et analyse des risques

Les auditeurs vont ensuite collecter les informations sur l’infrastructure IT, notamment :

- L’inventaire des actifs (serveurs, réseaux, applications, bases de données, etc.)

- Les accès utilisateurs et les politiques de gestion des droits

- Les mesures de sécurité en place (firewalls, antivirus, solutions de détection d’intrusion…)

- La conformité aux réglementations en vigueur

4. Tests et simulations d’attaques

L’auditeur réalise ensuite des tests techniques pour identifier les failles de sécurité :

- Tests d’intrusion (pentesting) : simulation d’attaques externes ou internes

- Analyse des configurations : recherche de mauvaises pratiques dans les paramétrages

- Scan des vulnérabilités : identification des failles exploitables

- Analyse des logs et des journaux d’activité : détection des comportements anormaux

5. Rédaction du rapport d’audit

Une fois les tests effectués, l’auditeur rédige un rapport qui contient :

- Une synthèse des vulnérabilités identifiées

- Une analyse de l’impact potentiel de ces failles

- Des recommandations et un plan d’action pour renforcer la sécurité

- Une priorisation des mesures à mettre en place en fonction des risques

6. Restitution et accompagnement

Enfin, une présentation du rapport est réalisée avec l’entreprise pour expliquer les conclusions et les actions à prendre. Un accompagnement peut être proposé pour corriger les vulnérabilités et améliorer la posture de cybersécurité.

Conclusion

Un audit de cybersécurité est une étape essentielle pour protéger son système d’information contre les cyberattaques. Il permet d’anticiper les risques, d’améliorer les processus internes et d’assurer la conformité aux normes de sécurité. Un audit régulier est recommandé pour s’assurer d’une protection optimale.