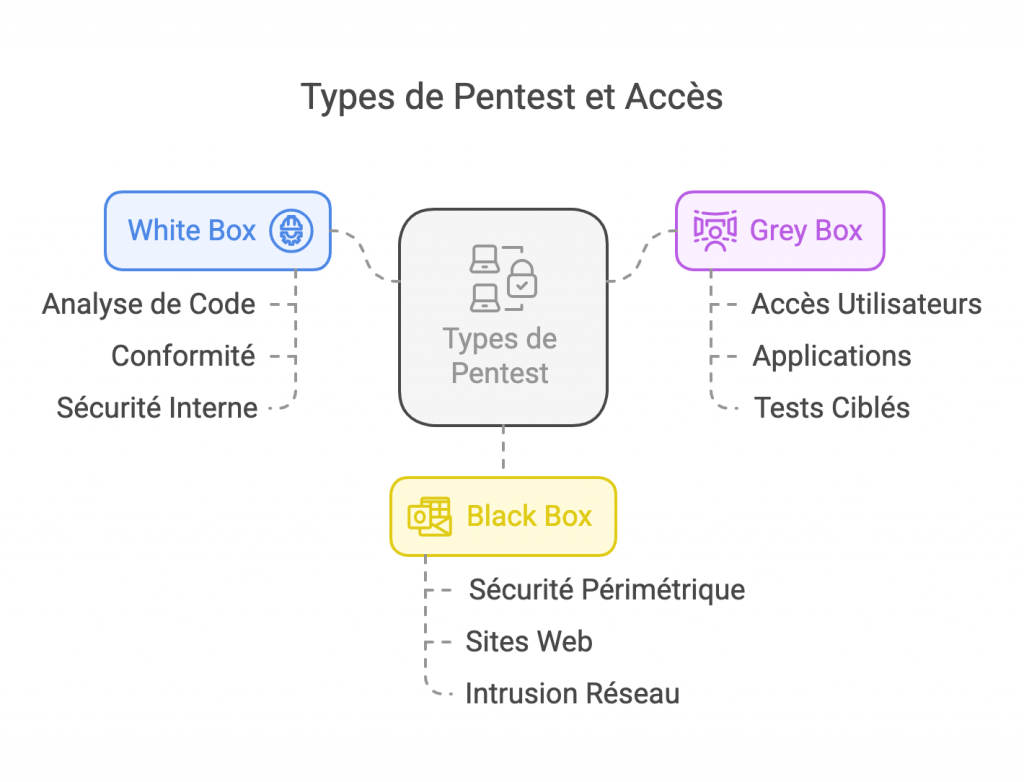

Les tests d’intrusion, ou pentests, sont des audits de sécurité qui simulent des attaques réelles afin d’identifier les vulnérabilités d’un système informatique. Selon le niveau d’accès et d’informations accordé au pentester, ces tests se divisent en trois catégories principales : White Box, Grey Box et Black Box.

Chaque approche a ses spécificités et s’adapte à des besoins différents en matière de cybersécurité. Découvrons-les en détail.

🔎 White Box Pentest : Une Analyse Complète et Transparente

Le pentest White Box (aussi appelé test en boîte blanche) est une méthode où le pentester dispose d’un accès total aux informations du système à tester. Il a accès au code source, aux configurations, aux architectures réseau et aux identifiants d’accès.

📌 Objectifs et Avantages

✅ Analyse approfondie des vulnérabilités internes et externes.

✅ Test d’efficacité des mécanismes de défense (pare-feu, antivirus, segmentation réseau…).

✅ Identification des failles de développement dans le code source.

✅ Optimisation des stratégies de sécurité existantes.

🔹 Cas d’usage

✔ Idéal pour les tests d’applications web et logicielles.

✔ Utilisé pour vérifier la conformité aux normes de cybersécurité (ISO 27001, RGPD, NIS2).

✔ Permet d’auditer les permissions et les politiques d’accès.

🚀 Quand l’utiliser ? Pour une entreprise souhaitant une évaluation complète et transparente de son système d’information.

⚖️ Grey Box Pentest : Une Approche Équilibrée

Le pentest Grey Box (ou test en boîte grise) est un compromis entre White Box et Black Box. Le pentester dispose d’un accès limité aux informations du système : il peut avoir des accès restreints, des identifiants utilisateurs, ou une documentation technique partielle.

📌 Objectifs et Avantages

✅ Reproduire le scénario d’une attaque interne ou d’un utilisateur malveillant (ex. employé avec des accès limités).

✅ Identifier les failles exploitables sans accès administrateur.

✅ Tester l’efficacité des contrôles de sécurité sans biais complet.

✅ Optimiser la sécurité sans nécessiter un audit total du code source.

🔹 Cas d’usage

✔ Adapté aux entreprises souhaitant tester les risques liés aux accès utilisateurs (clients, employés, fournisseurs…).

✔ Utile pour évaluer les vulnérabilités des applications et des réseaux internes.

✔ Idéal pour tester les systèmes en production sans perturber les services.

🚀 Quand l’utiliser ? Pour un test réaliste qui équilibre confidentialité et efficacité.

🕶️ Black Box Pentest : Une Simulation d’Attaque Réelle

Le pentest Black Box (test en boîte noire) est la méthode la plus réaliste : le pentester ne dispose d’aucune information préalable sur l’infrastructure. Il agit comme un hacker externe, tentant de s’infiltrer sans connaissance des systèmes internes.

📌 Objectifs et Avantages

✅ Simuler une attaque réelle menée par un cybercriminel.

✅ Tester la capacité du système à détecter et stopper les intrusions.

✅ Identifier les failles exploitables sans aide interne.

✅ Mesurer la robustesse des mécanismes de défense périmétriques (pare-feu, IDS/IPS, anti-DDoS…).

🔹 Cas d’usage

✔ Idéal pour tester les sites web, les réseaux et les applications exposés sur Internet.

✔ Utilisé pour évaluer la résistance des systèmes face aux attaques externes.

✔ Permet de mesurer la capacité de réaction des équipes IT et SOC en cas d’attaque réelle.

🚀 Quand l’utiliser ? Pour simuler un pirate informatique externe cherchant à compromettre l’entreprise.

💡 Quel Type de Pentest Choisir ?

| Type de Pentest | Niveau d’Accès | Objectif Principal | Utilisation Principale |

|---|---|---|---|

| White Box | Accès total | Audit complet du système | Analyse de code, conformité, sécurité interne |

| Grey Box | Accès partiel | Test d’attaques internes | Accès utilisateurs, applications, tests ciblés |

| Black Box | Aucune information | Simulation d’un hacker externe | Sécurité périmétrique, sites web, intrusion réseau |

🔹 Besoin d’un pentest ? Cyberconsulting vous accompagne avec une expertise sur-mesure pour identifier et corriger vos vulnérabilités avant qu’elles ne soient exploitées.